再探2023蓝帽杯初赛取证

最后更新时间:

文章总字数:

预计阅读时间:

再探2023蓝帽杯初赛取证

误打误撞进了蓝帽杯的半决,下周末就要去贵阳比赛了,赶紧再来看看取证,不过取证还算有点意思。

APK取证

1.【APK取证】涉案apk的包名是?[答题格式:com.baid.ccs]

这个弘联的雷电app分析一分析就直接出来了,现在在申请授权…

其实使用jadx反编译也可以看得出来:

结合apk的名字和包名的常见格式,可以推出包名为com.vestas.app

2.【APK取证】涉案apk的签名序列号是?[答题格式:0x93829bd]

jadx在apk signature部分就可以看到:0x563b45ca

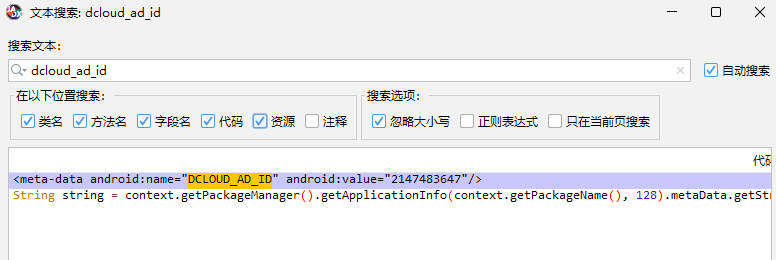

3.【APK取证】涉案apk中DCLOUD_AD_ID的值是?[答题格式:2354642]

jadx搜索字段DCLOUD_AD_ID

记得以下位置除注释外都勾选上,2147483647

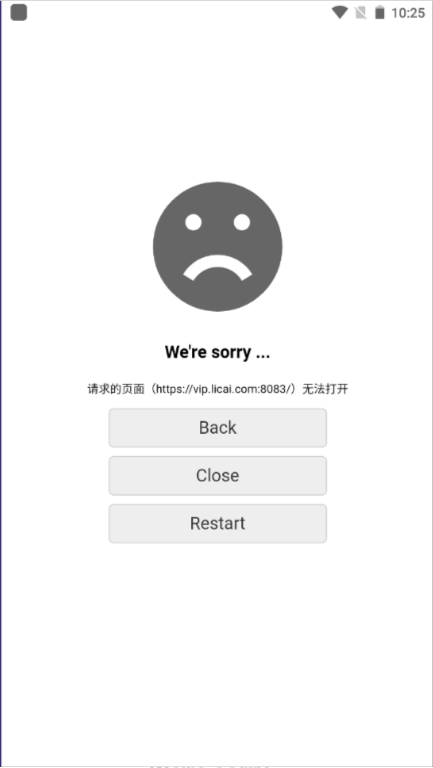

4.【APK取证】涉案apk的服务器域名是?[答题格式:http://sles.vips.com]

模拟器运行apk,显示的网址就是服务器域名,但是也许我的模拟器版本太新,不兼容这个涉案apk,直接贴张别人的图:

5.【APK取证】涉案apk的主入口是?[答题格式:com.bai.cc.initactivity]

查找android.intent.action.MAIN和android.intent.category.LAUNCHER对应的activity,该activity对应的android:name属性即为入口activity名称。即io.dcloud.PandoraEntry

手机取证

6.【手机取证】该镜像是用的什么模拟器?[答题格式:天天模拟器]

给的附件一看就是雷电模拟器。

7.【手机取证】该镜像中用的聊天软件名称是什么?[答题格式:微信]

使用盘古石手机取证工具,先新建案件,然后导入检材。

这里需要注意的一点在选择检材类型处选择安卓,然后选择安卓物理镜像,因为给我们的vmdk就属于安卓物理镜像,但是有个问题,盘古石不支持导入vmdk后缀的文件,这时候需要我们把.vmdk改为.img,然后就可以正常把data.img导入,分析其中的数据。可以轻松得到本题答案与你

另解(开拓思路),可以通过雷电模拟器的备份还原功能,使用system.vmdk,导入镜像,直接在雷电模拟器里面看(不过这种做法好像没有使用专业取证软件专业)

8.【手机取证】聊天软件的包名是?[答题格式:com.baidu.ces]

从上一题的来源文件处也可以看得很清楚,包名是com.uneed.yuni

9.【手机取证】投资理财产品中,受害人最后投资的产品最低要求投资多少钱?[答题格式:1万]

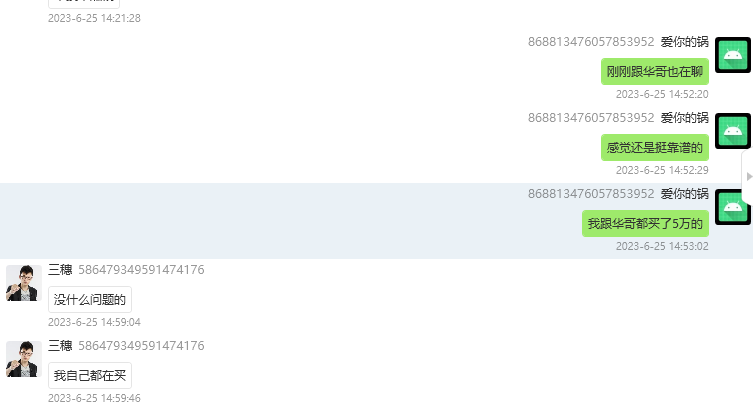

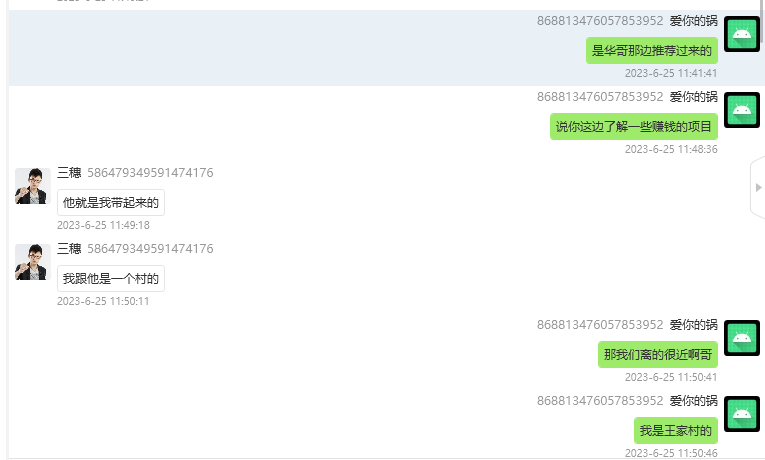

通过看聊天记录可以发现,最低要求投资5万,而受害人最后也投资了5万。

10.【手机取证】受害人是经过谁介绍认识王哥?[答题格式:董慧]

这个题是不是有点问题啊(,也没指明三穗是王哥,受害人是王家村,三穗离他很近,应该不是一个村的吧,好在这段聊天记录只涉及三个人,经过谁认识一看就知道是华哥(华哥那边推荐过来的)

计算机取证

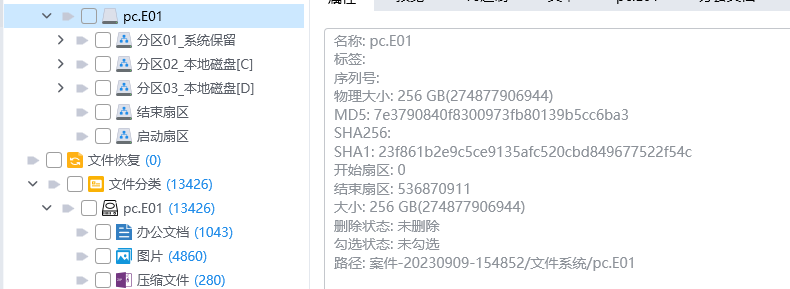

11.【计算机取证】请给出计算机镜像pc.e01的SHA-1值?[答案格式:字母小写]

盘古石计算机取证分析系统,导入pc.E01直接看:

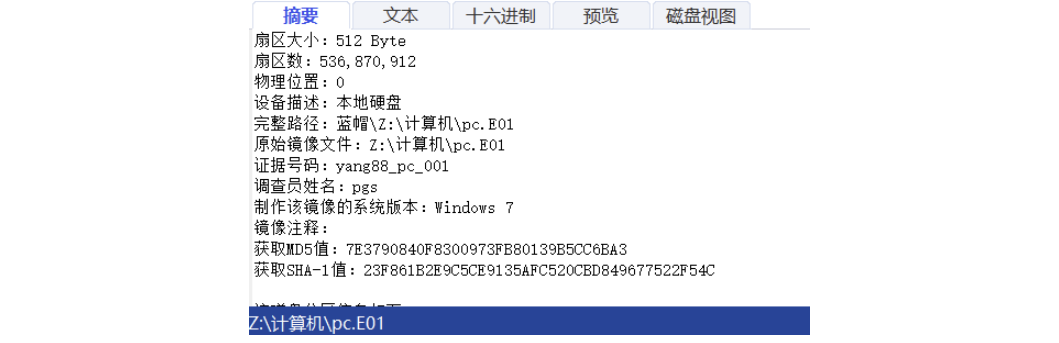

12.【计算机取证】给出pc.e01在提取时候的检查员?[答案格式:admin]

完了这题盘古石真找不到,取证大师就可以直接看到,希望半决的时候能用上其他取证软件

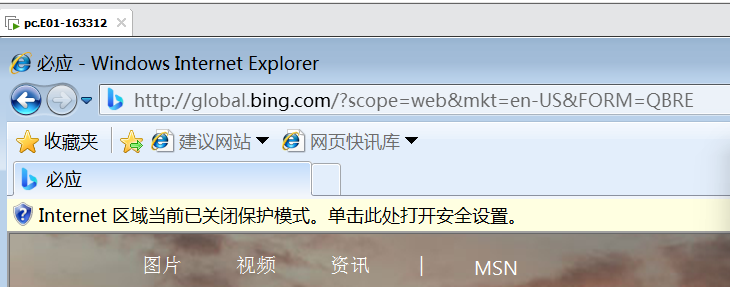

13.【计算机取证】请给出嫌疑人计算机内IE浏览器首页地址?[答案格式:http://www.baidu.com]

使用盘古石仿真系统仿真,一开始想重置密码,发现密码无法解析。

于是直接清除密码,仿真出来的虚拟机自动在vmware打开,直接点IE浏览器就知道首页:

14.【计算机取证】请给出嫌疑人杨某登录理财网站前台所用账号密码?[答案格式:root/admin]

这个找账号密码,联想到浏览器的自动填充密码功能,打开chrome:

15.【计算机取证】请给出嫌疑人电脑内pdf文件默认打开程序的当前版本号?[答案格式:xxxx(xx)]

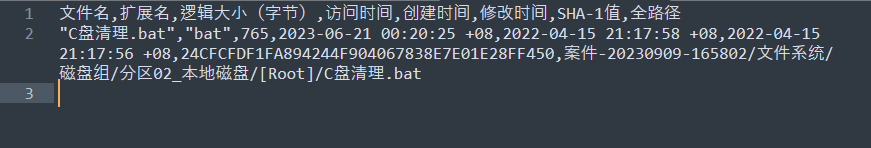

16.【计算机取证】请给出嫌疑人计算机内文件名为“C盘清理.bat”的SHA-1?[答案格式:字母小写]

在计算机里面搜索文件无果,看到d盘有个可以的磁盘镜像img,拖到盘古石里面分析一下,果然发现了有C盘清理.bat,但是并没有显示SHA-1值,这个时候我们可以选择导出文件并勾选计算SHA-1:

或者说也可以导出了文件之后使用windows自带的命令certuril来计算SHA-1

17.【计算机取证】请给出嫌疑人Vera Crypt加密容器的解密密码?[答案格式:admin!@#]

只能说这道题有点脑洞,谁知道这个密码就放在计算机里名为密码的文件??

18.【计算机取证】请给出嫌疑人电脑内iSCSI服务器对外端口号?[答案格式:8080]

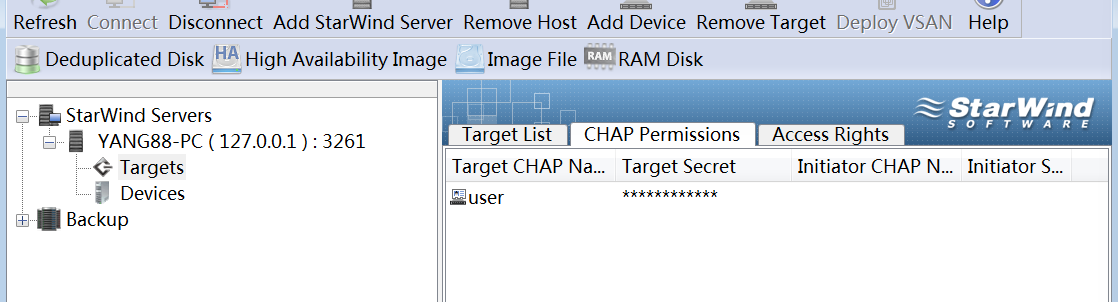

这个ISCSI不知道是啥东西,上网查了一下大概是自己搭建的服务器的意思,看看这台电脑上的所有程序来找到和其有关的程序。找到了StarWind,后面就有个ISCSI,打开控制台可以发现对外端口号是3261。

19.【计算机取证】请给出嫌疑人电脑内iSCSI服务器CHAP认证的账号密码?[答案格式:root/admin]

开启ISCSI服务,可以看到这里的CHAP认证的密码没法直接看到,打开软件源目录,找到cfg配置文件,里面就有密码:

注意需要的是user的密码,也就是panguite.com,刚好和刚刚那个字数对应。

20.【计算机取证】分析嫌疑人电脑内提现记录表,用户“mi51888”提现总额为多少?[答案格式:10000]

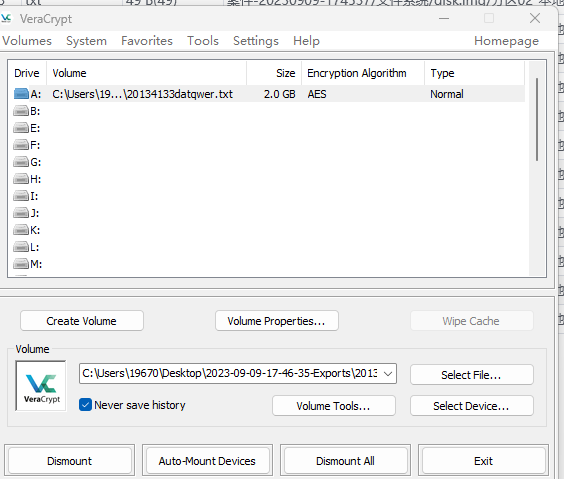

在disk.img分析里面看到一个2G的txt,肯定有诈。

再加上嫌疑人电脑里面有veracrypt,可能这是一个加密文件,先导出文件,然后使用自己电脑上的veracrypt分析一下,密码就是17题解出来的密码。

成功找到题目需要的提现记录表:

筛选一下求个和即可。

内存取证

内存取证首先下个工具volatility,使用教程参考如下:

内存取证-volatility工具的使用 (史上更全教程,更全命令)_路baby的博客-CSDN博客

命令格式:

volatility -f [image] --profile=[profile] [plugin]

volatility -f [对象] --profile=[操作系统] [插件参数]

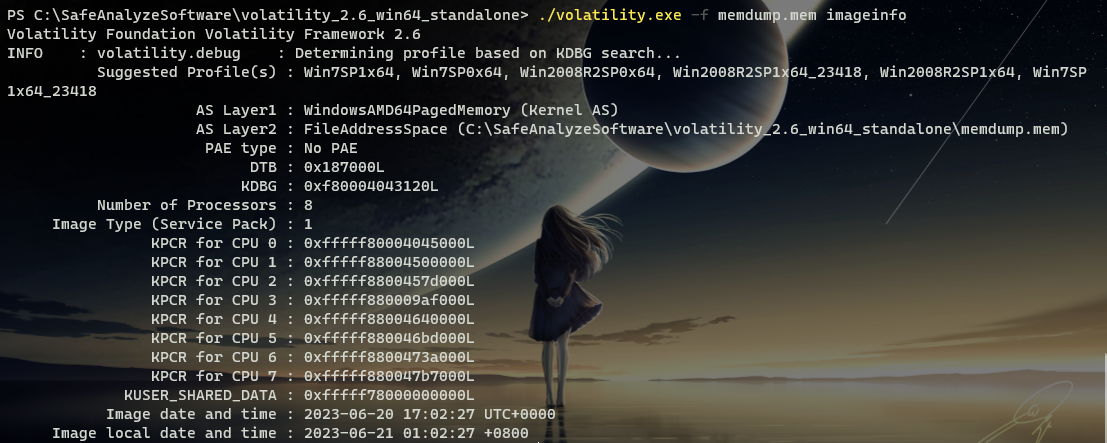

在分析之前,需要先判断当前的镜像信息,分析出是哪个操作系统 命令imageinfo即可获取镜像信息。

Volatility -f xxx.mem imageinfo

在查到操作系统后如果还不确定可以使用以下命令查看

volatility - f xxx.mem --profile= [操作系统] volshell

如果什么都找不到就不是这个操作系统。

21.【内存取证】请给出计算机内存创建北京时间?[答案格式:2000-01-11 00:00:00]

最基本的命令,imageinfo查看镜像信息

首先可以看到这题的答案,就是最后一行,他甚至很贴心地给你加了8个小时。

另外,可以看到推荐的操作系统,拿第一个来试一试看看对不对:

可以看到成功获取了shell,说明操作系统就是这个。

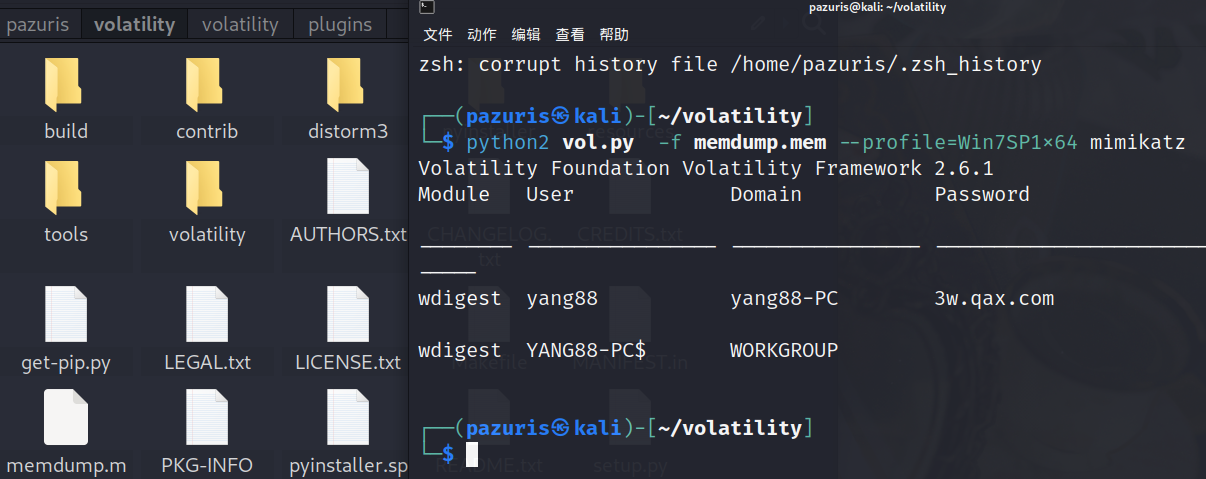

22.【内存取证】请给出计算机内用户yang88的开机密码?[答案格式:abc.123]

这道题让我想起了之前仿真的时候解不出密码。。。

经历了一番摸索,终于装好了这个vol的插件,mimikatz,可以一键破解密码了。

具体问题流程:windows下尝试无果->转战linux->虚拟机无法写入文件->磁盘扩容失败,无法挂载->显示没有pip2->pip2安装报错->显示无distorm3模块->显示无mimikatz->显示无管理员权限无法使用mimikatz.py。

解决流程:

Kali linux安装pip2与pip3_kali pip3_FLy_鹏程万里的博客-CSDN博客

kali并没有自带pip2,自己装一个,装完记得升级不然后面install的时候就会报错

https://blog.csdn.net/weixin_46683759/article/details/129405296

发现无法写入是虚拟硬盘空间不够,看了一下只剩100M,开始扩容。

使用GParted工具对Linux磁盘空间进行扩展_如何使用gparted扩容-CSDN博客

另:被一篇CSDN水文误导,扩容后无法挂载。

内存取证-Volatility安装使用以及一些CTF比赛题目_Bnessy的博客-CSDN博客

整体参考在linux上安装Volatility和插件。

自带的插件目录在/Volatility/Volatility/plugins,并不需要自己新建plugins目录,也不用在使用vol时进行指定,只需要把自己要的插件放进原来的plugins目录,像调用其他插件一样使用名字调用即可。直接放,不要先以管理员身份打开,否则普通身份访问不了。

好一番摸索!

23.【内存取证】提取内存镜像中的USB设备信息,给出该USB设备的最后连接北京时间?[答案格式:2000-01-11 00:00:00]

usbstor插件,用于提取内存镜像中的USB设备信息

24.【内存取证】请给出用户yang88的LMHASH值?[答案格式:字母小写]

hashdump插件,给出用户的HASH

.\volatility-f memdump.mem --profile=Win7SP1x64 hashdump

LMHASH指的是用户名后面出来的两段里面的第一段

25.【内存取证】请给出用户yang88访问过文件“提现记录.xlsx”的北京时间?[答案格式:2000-01-11 00:00:00]

shellbag插件,访问所有文件的时间,可以>result.txt,然后在result里面搜索

26.【内存取证】请给出“VeraCrypt”最后一次执行的北京时间?[答案格式:2000-01-11 00:00:00]

.\volatility-f memdump.mem --profile=Win7SP1x64 pslist

找到app后面的时间加八个小时即可。

27.【内存取证】分析内存镜像,请给出用户在“2023-06-20 16:56:57 UTC+0”访问过“维斯塔斯”后台多少次?[答案格式:10]

火眼直接看,查历史记录即可。

另外这里可以得知后台的路径是/AdminV9YY/Login,这在后面有用。

28.【内存取证】请给出用户最后一次访问chrome浏览器的进程PID?[答案格式:1234]

同26题,pslist然后找到chrome.exe即可

服务器取证

其实,服务器就是一台装了linux系统的计算机,需要用到的是linux的运维知识,首先依然盘古石仿真qcow2文件,进入到服务器中。

29、分析涉案服务器,请给出涉案服务器的内核版本?[答案格式:xx.xxx-xxx.xx.xx]

由于清了密码,这里就可以直接以root登录。

30.【服务器取证】分析涉案服务器,请给出MySQL数据库的root账号密码?[答案格式:Admin123]

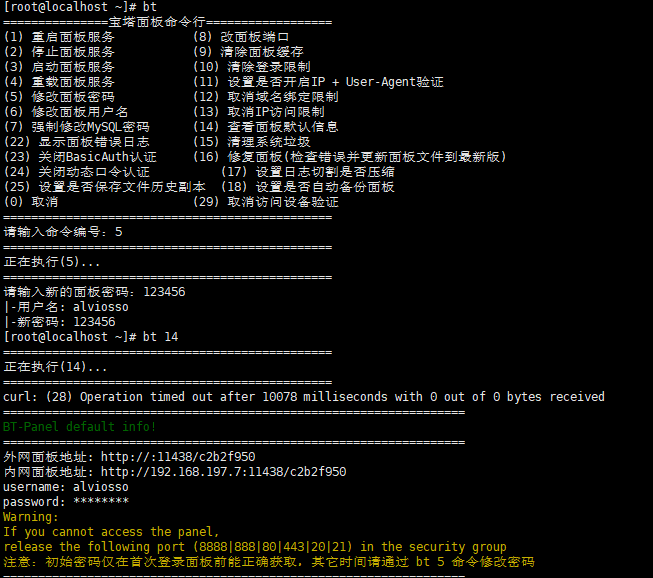

发现这个服务器有宝塔,bt 5修改一下密码,bt 14看网址,成功登录宝塔面板。

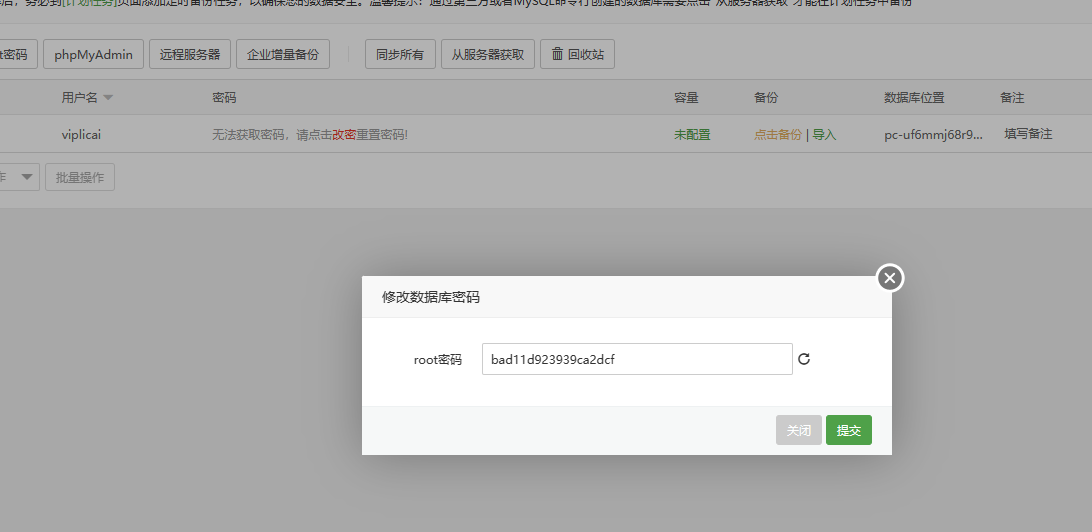

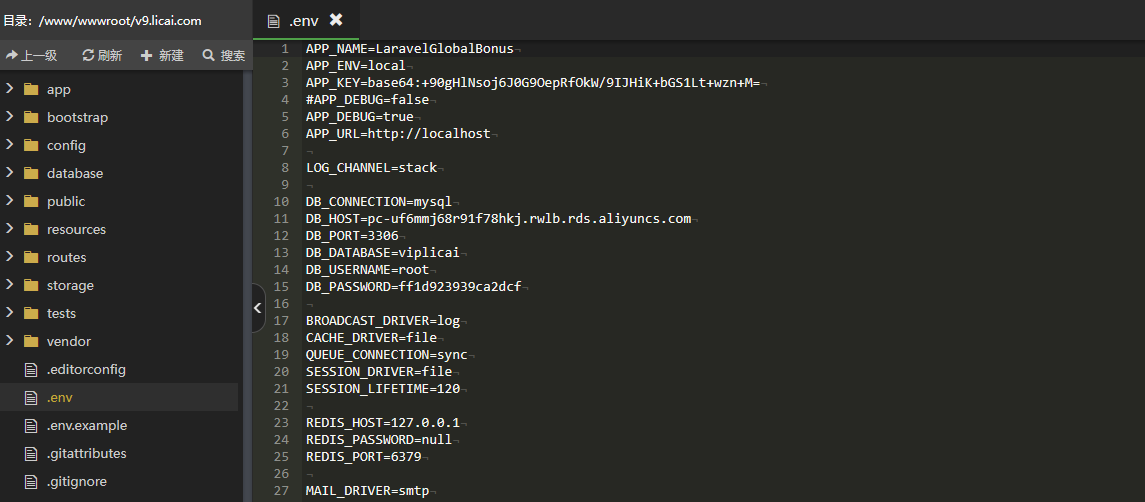

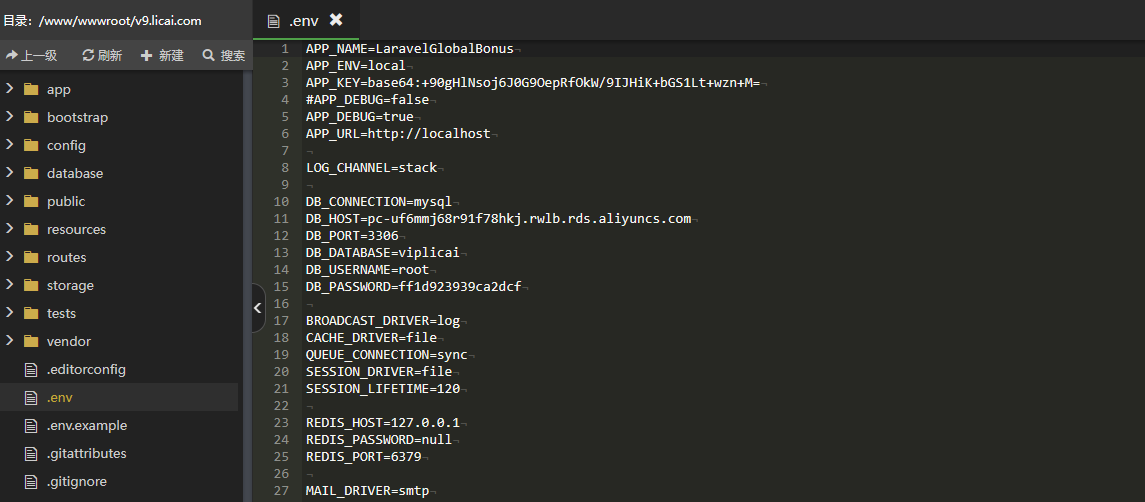

但是看看宝塔日志可以发现,这个密码被修改过,这题有问题问的是以前的密码,在网站根目录下的.env文件中也有一个数据库root密码:

这个15行的密码才是这题的答案。

31.【服务器取证】分析涉案服务器,请给出涉案网站RDS数据库地址?[答题格式: xx-xx.xx.xx.xx.xx]

同上题,在11行,其实就是MySQL数据库的位置

32.【服务器取证】请给出涉网网站数据库版本号? [答题格式: 5.6.00]

mysql -Version看就行。

33.【服务器取证】请给出嫌疑人累计推广人数?[答案格式:100]

这题首先需要使用题目给的另一个检材恢复数据库然后登录网站或者使用navicat连接数据库。

阿里云Mysql5.7 数据库恢复 qp.xb文件恢复数据_.xb .qp_菜鸟入行的博客-CSDN博客

操作一番之后成功恢复了数据库(出了点小问题,解压错位置了,应该恢复到数据库的文件夹 /www/server/data),还是参考下面这篇文章最贴切:

https://mp.weixin.qq.com/s/blH9fCNiPUq2nI52-lwfpA

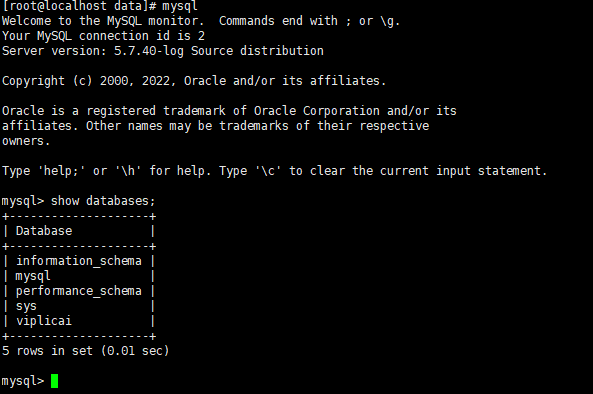

最后可以看到数据库里多了一个viplicai,成功重构。

站点加一个域名解析规则,访问后台(27题得出,http://192.168.197.7/AdminV9YY/Login)

这里要登录,既然服务器在我们这,完全可以改改登录逻辑。

改了按道理可以登,但是我这里一直显示PHP连接错误,只能看数据库了。。。

34.【服务器取证】请给出涉案网站后台启用的超级管理员?[答题格式:abc]

35.【服务器取证】投资项目“贵州六盘水市风力发电基建工程”的日化收益为?[答题格式:1.00%]

也可以直接用navicat连接看数据库里的products,最后一个就是,日化收益百分之四。

36.【服务器取证】最早访问涉案网站后台的IP地址为[答题格式:8.8.8.8]

183.160.76.194。

37.【服务器取证】分析涉案网站数据库或者后台VIP2的会员有多少个[答案格式:100]

看数据库就行。

由于后面的全是看数据库,其实也没什么好说的了,就这么结束吧。

下周去贵阳半决,我们队里只有两个人,没什么好说的,尽力就好。

事在人为。